У квітні 2012 року компанія «Доктор Веб» вже повідомляла про те, що бот-мережа, побудована зловмисниками на базі файлового вірусу Win32.Rmnet.12, перевищила за своєю чисельністю мільйон інфікованих вузлів. Останнім часом було відзначено поширення нової модифікації вірусу, що отримала найменування Win32.Rmnet.16.

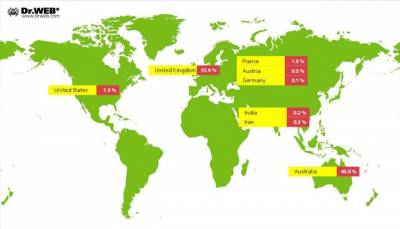

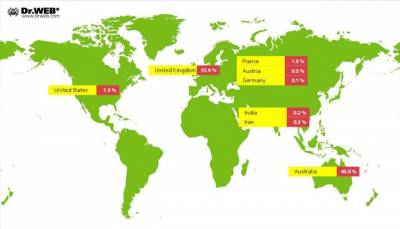

Основна відмінність даної версії шкідливої програми від її попередниці полягає у використанні цифрового підпису, яким підписується IP-адреса керуючого сервера, також автори вірусу оновили основні функціональні модулі програми. Переважна кількість випадків зараження вірусом Win32.Rmnet.16 припадає на частку Великобританії і Австралії.

Файловий вірус Win32.Rmnet.16 написаний на мовах С і Асемблер і складається з декількох функціональних модулів. Інжектор, що впроваджує вірус в операційну систему, діє в точності так само, як і аналогічний компонент вірусу Win32.Rmnet.12: вбудовується в процеси браузера, зберігає в тимчасову папку власний драйвер і запускає його в якості системної служби Micorsoft Windows Service, потім копіює тіло вірусу в тимчасову директорію і папку автозапуску з випадковим ім'ям і розширенням. exe.

Функціональні можливості модуля бекдор в цілому ідентичні такому ж модулю, що входить в склад Win32.Rmnet.12. Даний компонент здатний обробляти надходження від віддаленого центру директиви, зокрема, команди на скачування і запуск довільного файлу, оновлення вірусу, створення і відправку зловмисникам знімку екрану і навіть команду знищення операційної системи. Проте є в ньому й істотні відмінності: Win32.Rmnet.16 використовує цифровий підпис, який підписується IP-адресою керуючого сервера, а адреси самих командних центрів тепер не зашиті в ресурсах шкідливого додатку, а генеруються за спеціальним алгоритмом. Крім того, модуль бекдор володіє функціоналом, що дозволяє «вбивати» процеси більшості найбільш поширених антивірусних програм, що само по собі є додатковим чинником, що свідчить про небезпеку даної шкідливої програми. Завантажені бекдором компоненти вірусу і конфігураційні файли зберігаються в зашифрованому файлі з розширенням .Log та ім'ям, згенерованим на основі інформації про комп'ютер. Цей файл розміщується в папці% APPDATA%. Модуль, реалізований в бібліотеці modules.dll, завантажує дані з файлу з розширенням .Log і налаштовує їх безпосередньо в оперативній пам'яті комп'ютера, внаслідок чого компоненти на жорсткому диску ПК, які використовуються вірусом, не розшифровуються.

Як і попередня версія вірусу, Win32.Rmnet.16 вміє виконувати запис в завантажувальну область диска (MBR), а також зберігати свої файли в кінці диска в зашифрованому вигляді. Після перезавантаження операційної системи управління передається інфікованому завантажувальному запису, який читає і розшифровує в пам'яті шкідливі модулі, після чого запускає їх. Даний функціональний компонент вірусу отримав власну назву: MBR.Rmnet.1.

Серед інших модулів, що завантажуються Win32.Rmnet.16 з віддалених командних центрів, слід відзначити компонент Ftp Grabber v2.0, призначений для крадіжки паролів від популярних FTP-клієнтів, власний FTP-сервер, шпигунський модуль і декілька інших функціональних компонентів.

Інфектор в новій версії вірусу поліморфний, при цьому вірусний модуль інфектора завантажується з віддаленого сайту зловмисників. Вірус інфікує всі виявлені на дисках виконувані файли з розширенням .Exe і динамічні бібліотеки з розширенням .Dll, в тому числі і системні, але, на відміну від Win32.Rmnet.12, не вміє копіювати себе на знімні флеш-накопичувачі.  Фахівці компанії «Доктор Веб» уважно відстежують поведінку однієї з бот-мереж Win32.Rmnet.16. За даними на 11 травня 2012 року, даний ботнет нараховує 55 310 інфікованих вузлів, з яких більше половини (55,9%) розташовані на території Великобританії. На другому місці, з показником 40% від загальної чисельності вірусної мережі, йде Австралія, почесне третє місце (1,3%) ділять США і Франція, менше 1% інфікованих комп'ютерів розташовується на території Австрії, Ірану, Індії та Німеччини. Найбільша кількість випадків зараження Win32.Rmnet.16 припадає на частку Лондона (5747 інфікованих ПК, або 10,4%), другий за чисельністю виявлених ботів мегаполіс - Сідней (3120 комп'ютерів, або 5,6%), далі йдуть австралійські міста Мельбурн (2670 випадків зараження, або 4,8%), Брісбен (2323 ПК, або 4,2%), Перт (1481 ПК, або 2,7%) і Аделаїда (1176 ПК, або 2,1%). Порядку 1,5% інфікованих машин розташовані в англійських містах Бірмінгемі та Манчестері.

ДЖЕРЕЛО: dr.web

|

Головна

Головна

Реєстрація

Реєстрація  Вхід

Вхід